W poprzedniej części wpisu opisałem Ci, czym jest socjotechnika w kontekście cyberataków, kto nas atakuje i dlaczego i czy możemy czuć się bezpiecznie w sieci. W tej części skupię się na tym, jaki jest najskuteczniejszy cyberatak z wykorzystaniem socjotechniki oraz jak przebiega. Zarówno pierwsza, jak i druga część służy budowaniu świadomości na temat popularnych metod ataków, aby poprawić codzienną cyber higienę oraz podkreślić jak istotną rolę pełni każdy z nas w wirtualnym świecie, nawiązując do międzynarodowej kampanii #BeCyberSmart!

Cyberatak

Z definicji jest ofensywną (niepożądaną) próbą kradzieży, wyeksponowania, zmiany, wyłączenia lub zniszczenia informacji lub innych zasobów poprzez nieautoryzowany dostęp do systemów komputerowych.

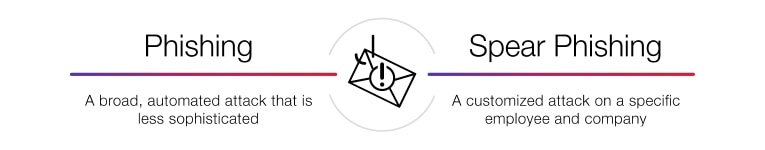

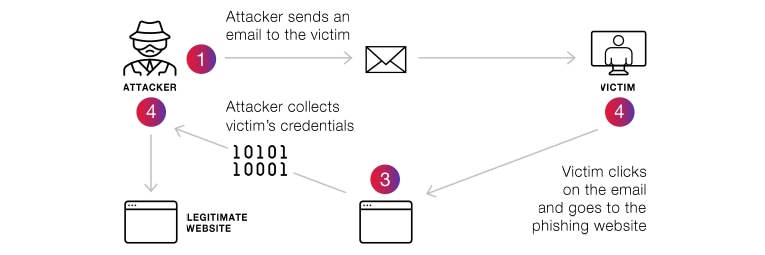

Jest wiele metod i celów ataków, co ważniejsze, takie działania mają różną skalę czy „siłę rażenia”. W pierwszej części wspomniałem, że te najprostsze metody ataków z wykorzystaniem socjotechniki to próby odgadnięcia hasła, testowanie popularnych kombinacji czy posłużenie się metodą bruteforce. A co, jeśli te metody nie przyniosły cyberprzestępcy pożądanego efektu? Następnym krokiem może być atak z wykorzystaniem złośliwego oprogramowania, fałszywych stron internetowych albo bezpośrednie działanie angażujące Ciebie do wykonania jakiejś operacji. Do realizacji tych scenariuszy idealnym wektorem ataku będą wszelkie dostępne kanały komunikacji i znajomość Twoich słabych punktów. Jest to metoda, której nazwa wywodzi się najprawdopodobniej z kombinacji słów „password” oraz „fishing”. Czyli Phishing.

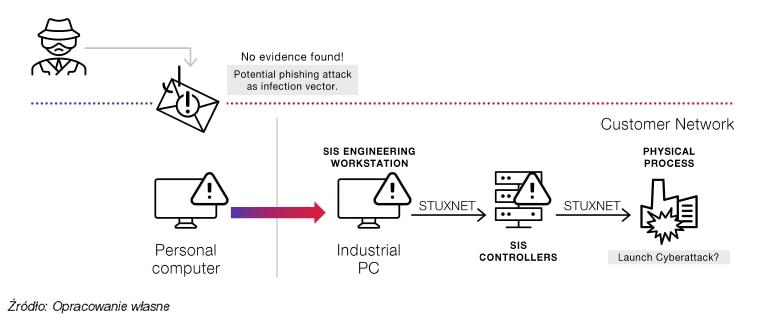

Moim zdaniem jednym z ciekawszych case study z wykorzystaniem Phishing’u był atak robakiem Stuxnet, który pojawił się po raz pierwszy w 2009 roku w Iranie. Atakował i rozprzestrzeniał się wśród komputerów osobistych z systemem operacyjnym Windows, ale nie one były jego prawdziwym celem. Co w takim razie było prawdziwym celem ataku? Wirówki używane do wzbogacania uranu. Stuxnet „przedostał się” na teren Irańskiej Elektrowni Atomowej w Buszehr i zainfekował systemy przemysłowe Siemensa - przeprogramował je zmieniając częstotliwość pracy instalacji przemysłowych.

Krytyczne systemy elektrowni nie miały otwartego połączenia z siecią Internet, więc jak Stuxnet do nich dotarł? Najprawdopodobniej atak rozpoczął się w ramach kampanii Phishing’owej, a następnie z osobistego komputera jednego z pracowników elektrowni został przeniesiony na zewnętrznym nośniku danych (pamięć USB) na teren elektrowni. Tam rozprzestrzeniał się w wewnętrznej sieci, zidentyfikował i zainfekował infrastrukturę obsługującą sterowniki, zmienił częstotliwość pracy wirówek, co ostatecznie doprowadziło do ich uszkodzenia i zatrzymania prac nad programem nuklearnym.

Liczbę infekcji samym Stuxnet’em szacuje się na około 100 000 komputerów w 155 krajach, ale dokładne dane nie są znane. Według informacji uzyskanych przez Reuters, 60% wszystkich komputerów na świecie zainfekowanych tym robakiem znajdowało się właśnie w Iranie. Tak było, gdy ten temat po raz pierwszy analizowałem w okolicach 2012 roku. Od tamtego czasu Stuxnet ewoluował i na jego miejsce pojawiły się kolejne robaki o nazwach Duqu, Flame, Gauss, Havex, BlackEnergy,, IronGate, Industroyer czy Triton. Biorąc pod uwagę to, że część z tych wirusów dzieli ze sobą fragmenty kodu oraz mają wspólną metodę działania, zakłada się, że przynajmniej część z nich była opracowywana przez ten sam zespół.

Źródło: Opracowanie własne

Spear-Phishing

Dla wielu największym jednak zagrożeniem będzie tak zwany Spear-Phishing, czyli atak ukierunkowany. Przygotowywany jest pod konkretną grupę odbiorców lub pod konkretnego odbiorcę i jego celem może być zarówno Twój szef, miejsce, w którym pracujesz albo Ty sam.

Nie chcę wyprzedać faktów, bo za chwilę dowiesz się jakie są etapy skutecznego przeprowadzenia spear phishingu, ale musisz wiedzieć, że ten typ ataków przygotowywany jest profesjonalnie. Często za atakami tego typu stoją grupy cyberprzestępcze, w których specjaliści odpowiedzialni są za poszczególne etapy ataku. Spear-Phishing może zawierać w sobie kilka różnych wariacji Phishingu. Nie bez powodu uznaję go za najskuteczniejszą metodę wśród cyberataków z wykorzystaniem socjotechniki.

Trzy etapy udanego ataku

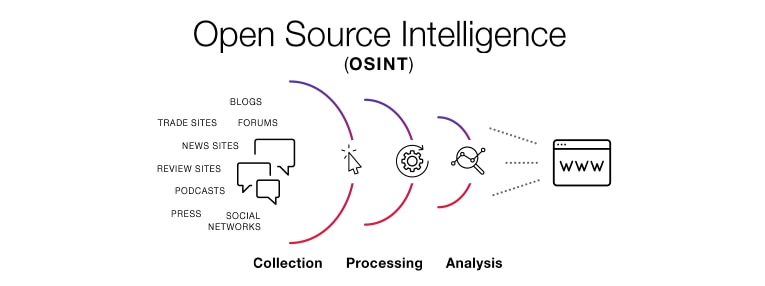

Etap 1 to przygotowanie przynęty i zdobycie informacji. Celem ataków typu Spear-Phishing często są VIP'y oraz osoby z ich bliskiego otoczenia (Whaling Phishing). Mogą to być również całe zespoły, które w organizacjach odpowiedzialne są za procesowanie płatności, przetwarzanie danych wrażliwych (osobowych, strategicznych, etc.). Ataki mogą być również wymierzone w wybrane jednostki, które podatne są na działania pod presją. Każdy ukierunkowany cyberatak zaczyna się od poznania celu. Do tego wykorzystuje się biały wywiad (OSINT), podczas którego zbiera się informacje takie jak: co jest obiektem ataku, kto pracuje w tym miejscu, czym zajmuje się na co dzień cel ataku, jaka jest struktura organizacyjna celu, jakich dostawców i odbiorców ma cel, za jakie działania odpowiedzialny jest cel, i tak dalej. W przypadku bardziej złożonych ataków, cyberprzestępca prześledzi aktywność w mediach społecznościowych, sprawdzi strony internetowe, serwisy z ogłoszeniami i fora dyskusyjne. Spróbuje pozyskać wiedzę na temat aktualnych procesów, używanych formatów dokumentów, szablonów wiadomości e-mail (Clone Phishing). Może wykorzystać tak zwanego informatora (Inside Agent), osobę zatrudnioną w Twojej organizacji czy instytucji. Taka osoba świadomie lub nieświadomie przekaże cyberprzestępcy pomocne informacje.

Etap 2 to przygotowanie haczyka, czyli użycie motywatorów. Wszystkie zebrane informacje służą przygotowaniu przekonującej komunikacji, takiej, która wzbudzi Twoje zaufanie. Można powiedzieć, że przygotowana komunikacja jest „skrojona na wymiar”, tak aby zmusić cel do wykonania konkretnej czynności. Atakujący motywuje ofiarę do działania bazując na jej słabościach, a jest to całe spektrum możliwości, zaczynając od kuszących obietnic, szantażu emocjonalnego, wyłudzania danych (Vishing), kończąc na bezwzględnych formach szantażu (Blackmail).

W wielu atakach wykorzystywany haczyk zawiera element oszustwa (Scam). Cel ataku zaczyna wierzyć, że cyberprzestępca uzyskał dostęp do jego konta, do poufnych lub kompromitujących informacji. Pomimo tego, że w rzeczywistości tak nie jest, niestety bardzo często wymuszenie pośpiechu i żądanie podjęcia szybkiego działania nie pozwala na poprawną ocenę sytuacji. Innym przykładem może być stres wywołany telefonem od przełożonego naszego przełożonego, co również skutkuje nie do końca racjonalnymi decyzjami i działaniami. Pamiętaj, że cyberprzestępca wie z kim się kontaktuje i wie za kogo się podaje, poznał Twoją strukturę organizacyjną.

Etap 3 to przeprowadzenie ataku, czyli przejęcie. Odbywa się na kilka różnych sposobów w zależności od tego, kto albo co jest przedmiotem ataku i jaki jest ostateczny cel.

Pierwszy sposób to doprowadzenie do uruchomienia przez Ciebie pliku, który został dodany do złośliwej wiadomości jako załącznik, albo uruchomienie pliku, który ukryty jest pod linkiem w wiadomości. Wiadomość będzie łudząco przypominała te, które otrzymujesz na co dzień. Będzie to faktura albo plik Excel z innego działu (jako załącznik). Albo będzie to zaproszenie na spotkanie identyczne do tych, które wysyła MS TEAMs, Zoom czy inne. Link z zaproszenia na spotkanie przekierowuje Ciebie na stronę, która znów wygląda dokładnie tak jak ta oryginalna i wyświetla Ci zapytanie o ściągnięcie pliku (złośliwego). Plik może być podpisany jako zaproszenie do kalendarza.

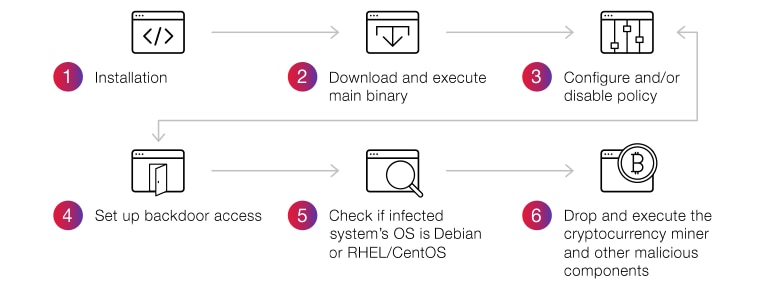

Formatów załączników jest całe mnóstwo, należy uważać między innymi na: plik wykonalny EXE, paczki ZIP i RAR, Dokumenty Pakietu Microsoft Office (zawierające makro), pliki PDF (zawierające JavaScript), obrazy dysków ISO, IMG czy HTML. Spośród tych kilku wymienionych wyżej w mojej ocenie duże zagrożenie będą stanowiły foldery ZIP i RAR, ponieważ taka paczka może zawierać poważne złośliwe oprogramowanie, którego systemy bezpieczeństwa nie widzą, ponieważ jest spakowane i zabezpieczone hasłem. Systemy bezpieczeństwa nie są w stanie przeskanować zaszyfrowanego folderu. W momencie odszyfrowania paczki i otwarcia pliku, na nasz dysk twardy albo pamięć operacyjną może na przykład dostać się:

- Oprogramowanie wykorzystujące podatności Twojego systemu operacyjnego, programów i aplikacji (vulnerabilities);

- robak, który dopiero ściągnie wirusa;

- oprogramowanie, które pozwoli atakującemu uzyskać na zdalny dostęp do Twojego komputera;

- program szpiegujący, który będzie wysyłał dane na temat wersji systemu operacyjnego, zainstalowanego oprogramowania, i tak dalej.

Jaki jest efekt? Cyberprzestępca wykorzysta Twój komputer do kradzieży, do szantażu, do ataku na inne komputery, a nawet do kopania kryptowaluty (bitcoin). Możliwości jest wiele. A w ostatnim czasie wiele dużych organizacji padło ofiarą ataku, który blokuje dostęp do systemów IT i danych (Ransomware). Jak to działa? W dużym skrócie, złośliwe oprogramowanie szyfruje zawartość komputera lub większości komputerów czy serwerów w wybranej organizacji, a za odzyskanie danych lub ciągłości operacyjnej cyberprzestępca żąda okupu. W miejscu chciałbym rozwiać mit, że są systemy operacyjne i ekosystemy, których nie da się zaatakować. Cyberprzestępcy wykorzystują istniejące podatności zarówno w środowiskach Windowsa, jak i dystrybucjach Linuxa czy Apple.

Drugi sposób to przekierowanie Ciebie na stronę zewnętrzną poprzez link dodany do treści wiadomości. Strona, na którą zostałeś przekierowany jest taka sama jak oryginalna, a w najlepszym przypadku łudząco podobna. Możesz zostać przekierowany na fałszywą stronę logowania organizacji lub instytucji, w której pracujesz. Pomyślisz, że zostałeś chwilowo wylogowany, wpisujesz swój login i hasło, po czym spreparowana strona cyberprzestępcy przekierowuje Ciebie na prawdziwą stronę. Atakujący w tym momencie pozyskuje Twoje dostępy, a Ty niczego nie zauważyłeś. Analogiczna sytuacja może wystąpić w przypadku strony logowania do banku, strony logowania na konta społecznościowe (Facebook, Instagram, Twitter). Przejęcie kontroli nad takim profilem może skończyć się próbą wyłudzenia pieniędzy w zamian za odzyskanie cyfrowej tożsamości, zdobyte kompromitujące materiały. W przypadku nieotrzymania okupu cyberprzestępca wystawia skradzione informacje na aukcję w Darknecie.

Trzeci sposób polega na przekonaniu lub zmuszeniu celu do wykonania konkretnej operacji - wykonania przelewu, przekazania poufnych informacji (Vishing) czy otwarcia z wiadomości załącznika z plikiem wykonalnym (instalacja złośliwego oprogramowania). Haczyk został przygotowany tak, że rozmówca przekonał Cię o swojej wiarygodności. Załóżmy, że dzwoni szef Twojego szefa i opowiada Ci, że jest problem z przelotem międzykontynentalnym, należy ekspresowo uregulować rachunek, aby inny VIP z Twojej organizacji mógł wrócić do domu. Chwilę po telefonie faktycznie otrzymujesz wiadomość e-mail z danymi, o których była mowa przez telefon (Business Email Compromise Phishing). Otwierasz autentyczny e-mail, który został przejęty (Spoofing), a w nim plik PDF lub dane do wykonania przelewu na kilka tysięcy dolarów pod wskazany w wiadomości numer konta.

Jak chronić się przed Spear-Phishingiem?

To co opisałem w części 1 i w części 2 zapewne wydaje Ci się czymś iluzorycznym, co niekoniecznie Ciebie dotyczy. Zadasz sobie pytanie: „ile razy byłem celem ataku socjotechnicznego?”

Jak to wygląda z mojej perspektywy? Z cyberatakami wykorzystującymi socjotechnikę mam do czynienia zarówno w środowisku zawodowym, jak i w moim prywatnym otoczeniu. Od początku kryzysu pandemicznego ilość ataków socjotechnicznych wzrosła i aktualnie mam z nimi styczność wielokrotnie każdego miesiąca. Według raportu ProofPoint w 2020 roku ponad 75% organizacji z całego świata doświadczyła ataku socjotechnicznego typu Phishing, a 35% spośród wszystkich to był Spear-Phishing. Ataki ukierunkowane stosowane są znacznie rzadziej w stosunku do masowych kampanii, ale gdy do nich dochodzi ich skuteczność według różnych źródeł waha się pomiędzy 70%, a 80% (2020 rok).

Tradycyjne mechanizmy bezpieczeństwa zazwyczaj mogą pomóc, ale nie są w stanie zapobiec wszystkim tego typu atakom, ponieważ dzisiejsze cyberataki są na tyle dopasowane do celu i na tyle zróżnicowane, że ich wykrycie staje się coraz trudniejsze. Poleganie wyłącznie na technologii może sprawić, że jeden ludzki błąd doprowadzi do poważnych konsekwencji osobistych, biznesowych, a nawet strategicznych dla wybranego państwa.

Aby skutecznie walczyć z takim zagrożeniem jak Spear-Phishing należy do niego podejść kompleksowo. Ja zawszę odnoszę się do trzech filarów skutecznego zarządzania organizacjami IT, czyli People, Processes and Technology.

Przede wszystkim należy zadbać i pielęgnować cyber-świadomość zarówno w sferze zawodowej, jak i prywatnej. Musisz wiedzieć jakie są zagrożenia oraz jakie możliwe są implikacje – jest to krytyczny element w redukowaniu ryzyka związanego z Phishingiem.

Po drugie, należy dbać o środowiska IT, aby systemy operacyjne, oprogramowanie, aplikacje były zaktualizowane do najnowszej wersji – w pracy i w domu. W ostatnim czasie, według informacji, które posiadam, skuteczne w walce także z Phishingiem na poziomie Enterprise są rozwiązania typu Email Security Gateway. Niestety w przypadku ataków ukierunkowanych zdaje się, że ich skuteczność znacznie spada.

Ostatni filar to przestrzeganie reguł i zasad. Organizacja lub instytucja oparta na danych musi mieć wdrożone polityki i procedury bezpieczeństwa, które będą definiowały punkt odniesienia, jakie są oczekiwania, akceptowalne i niedozwolone zachowania. Poza tym, istotną rolę pełni dostosowanie mechanizmów kontrolnych w procesach biznesowych, tak aby stale ograniczać możliwości działania cyberprzestępcom.

Takeaways

- Ustaw uwierzytelnianie wieloskładnikowe w każdym procesie biznesowym i serwisie, który zawiera informacje wrażliwe.

- Rozważnie otwieraj wiadomości email, nie działaj nigdy w pośpiechu i kieruj się swoją intuicją.

- Jeśli polecenie w wiadomości e-mail jest podejrzane, nie wykonuj go pod presją, pozwól sobie spojrzeć na problem z dalszej perspektywy. Masz prawo zadzwonić do autora wiadomości (korzystając z korporacyjnej książki telefonicznej) i upewnić się czy na pewno dobrze zrozumiałeś polecenie.

- Jeśli po kliknięciu w link z wiadomości e-mail zostałeś wylogowany z danej usługi nie loguj się od razu. Sprawdź jaki jest adres www strony na której jesteś i czy jest to prawdziwa strona. Jeśli adres jest trudny do rozpoznania spróbuj otworzyć wybraną usługę korzystając z zapisanego przez Ciebie adresu strony. Czy adresy www różnią? Czy pod drugim adresem www nadal jesteś zalogowany? Upewnij się. Jeśli nadal nie masz pewności raportuj wiadomość jako Phishing.

- Edukuj siebie, swoich współpracowników i pracowników.

- Optymalizuj i zabezpieczaj procesy biznesowe. Przestrzegaj polityk, zasad i dobrych praktyk.

- Rozwijaj technologię:

- Systemy operacyjne serwerów, komputerów osobistych, urządzeń mobilnych oraz zainstalowane na nich aplikacje powinny być zaktualizowane do najnowszej stabilnej wersji.

- Najważniejsze (krytyczne) systemy i bazy danych muszą mieć kopię zapasową (Back-up).