Październik jest europejskim miesiącem cyberbezpieczeństwa. Z tej okazji podejmuję się kolejnego wpisu – w dobie kryzysu pandemicznego chcę pochylić się nad formą cyberataków, których liczba w ostatnim czasie znacznie wzrosła – ataków z wykorzystaniem socjotechniki. Moim celem jest zachęcenie do poszerzania świadomości na temat cyberhigieny oraz istotnej roli każdego z nas w wirtualnym świecie, w nawiązaniu do międzynarodowej kampanii #BeCyberSmart!

Socjotechnika w cyberatakach

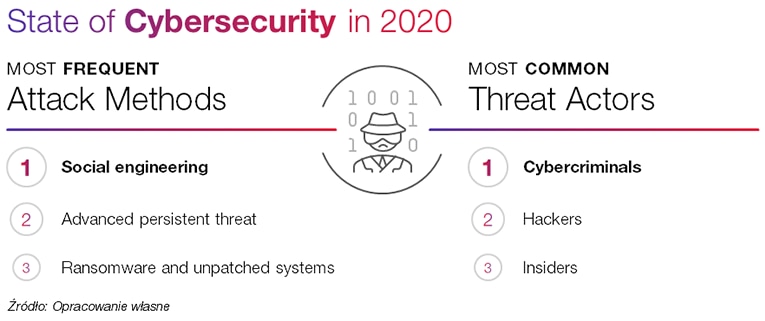

Zacznijmy od tego, kto atakuje i dlaczego. Według moich danych za ponad połowę wszystkich ataków odpowiadają cyberprzestępcy i hakerzy, czyli osoby o bardzo dużych praktycznych umiejętnościach informatycznych, które mogą działać na własną rękę lub na zlecenie. Mogą mieć różne pobudki, zaczynając od internetowego chuligaństwa dla rozrywki, kończąc na międzynarodowych działaniach sponsorowanych przez państwa w celu zdobycia strategicznej przewagi nad innym państwem lub grupą państw. Pomiędzy atakami na osoby prywatne i instytucje państwowe grupy przestępcze obierają za cel globalne korporacje. Co ciekawe, na trzecim miejscu są osoby zatrudnione w danej organizacji lub instytucji, tak zwani insiders.

Dlaczego celem ataku są cywile, organizacje, a nawet całe państwa? Odpowiedź brzmi: informacja. Informacja jest dziś więcej warta niż baryłka ropy, minerały, metale czy kamienie szlachetne. Zauważ, że piraci napadający na statki prawie zniknęli. Znacznie bardziej opłacalne jest zdalne i anonimowe zainfekowanie programem szyfrującym wybranego celu (systemu informatycznego firmy X) i zażądanie okupu za odzyskanie ciągłości operacyjnej. Prawie zniknęli włamywacze. Anonimowym przestępcom dużo bardziej opłaca się zdobycie kompromitujących treści i zażądanie okupu w kryptowalucie.

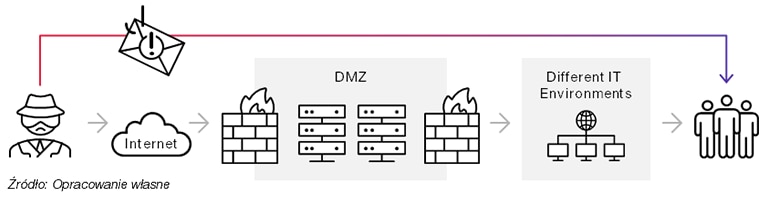

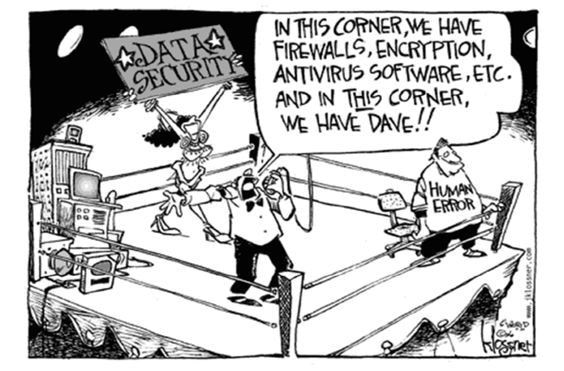

Na pierwszym miejscu jest cyberatak z wykorzystaniem socjotechniki. Na czym to polega? Ja, Ty, nasi znajomi, osoby, które mijasz na ulicy – każdy z nas ma jakieś słabości. To normalne i ludzkie. Wyobraź sobie ring bokserski. W pierwszym narożniku znajduje się sprzęt IT wart tysiące, setki tysięcy, a czasem miliony, w drugim narożniku zaś mężczyzna o imieniu Dave. Nawet najbardziej rozbudowana infrastruktura IT może przegrać starcie ze zwykłym ludzkim błędem. A co mówią na ten temat moje dane? Okazuje się, że na 10 naruszeń 9 odbywa się poprzez e-mail. Prawie żaden nie zawierał technicznego exploita, co znaczy, że ludzkie kliknięcie (phishing) najczęściej prowadzi do przekazania uprawnień albo otwiera atakującemu drogę dostępu, tak zwany back doors.

Oczywiście to, że każdy ma prawo do błędu, nie oznacza, że jesteś usprawiedliwiony i możesz je popełniać bezrefleksyjnie. Masz także pełne prawo wyciągać wnioski i uczyć się na błędach – swoich albo cudzych. Niemniej czynnik ludzki z tego właśnie powodu stanowi istotny (jeśli nie najistotniejszy) element wszystkich udanych ataków w cyberprzestrzeni.

Socjotechnika będzie więc zbiorem takich metod i technik, które skutecznie wykorzystują ludzkie słabości dla osiągnięcia wybranego celu. Choć w tym wpisie grupą docelową są przede wszystkim pracownicy dużych organizacji i instytucji, to warto wiedzieć, że ataki odbywają się na różnych poziomach i świadomość tych mechanizmów może być z powodzeniem wykorzystana przez każdą osobę chcącą pozostać w sieci bezpieczną.

Źródło: Google

Czy należy bać się socjotechniki i cyberataków?

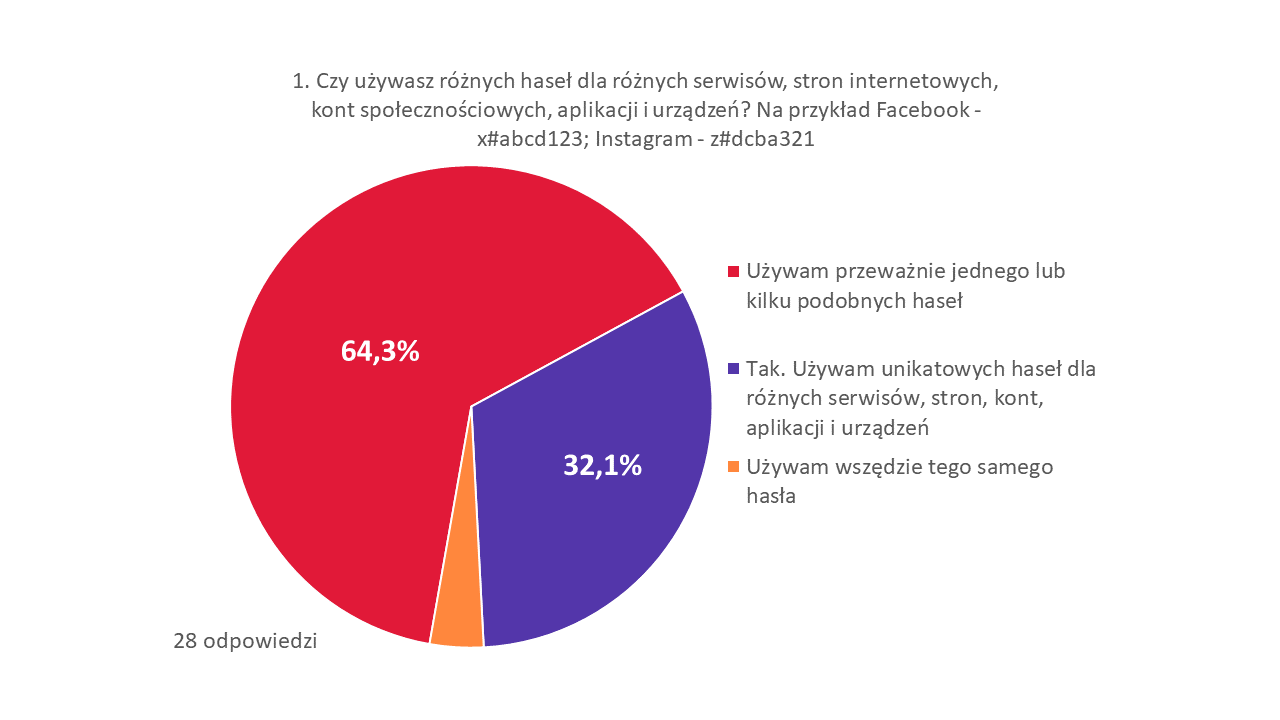

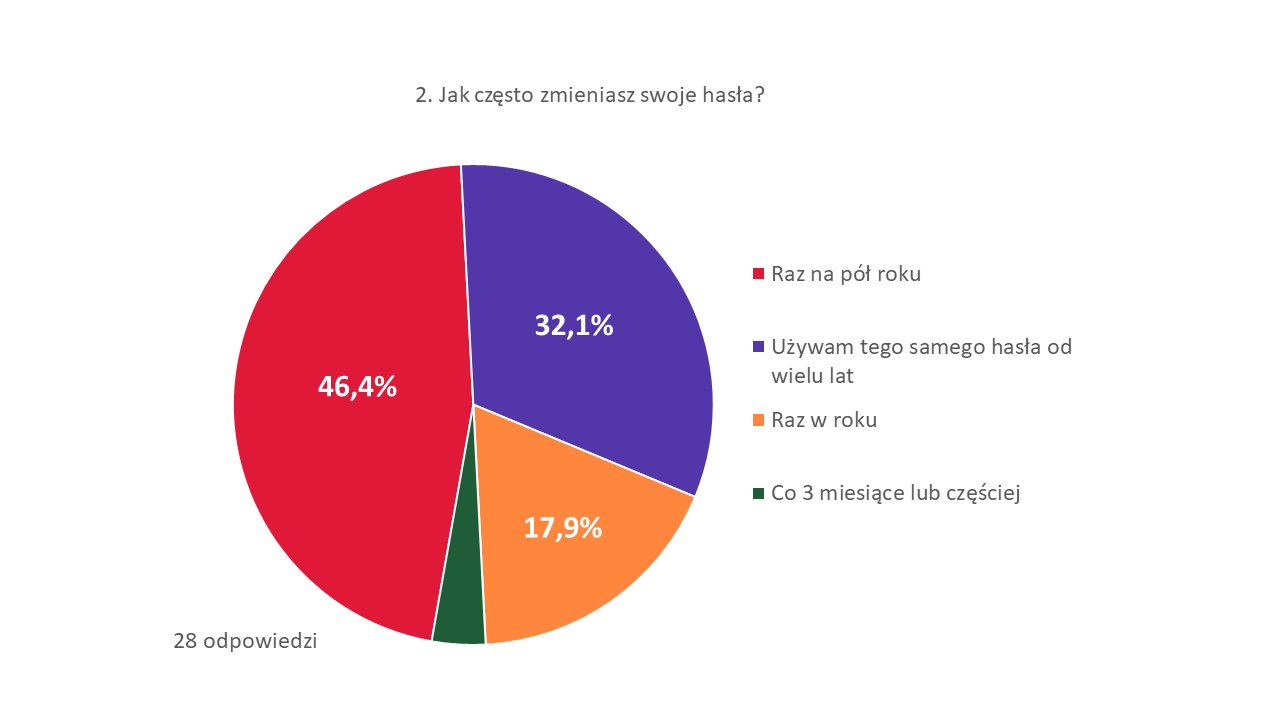

Niedawno przeprowadziłem ankietę wśród znajomych na temat ich cyberświadomości. Zależało mi na zrozumieniu osób, które niekoniecznie pracują w dużych organizacjach czy instytucjach i nie zawsze przeszły szkolenie z zakresu bezpieczeństwa, a także na poznaniu poziomu ich wiedzy. Zastanawiałem się, jak wygląda nasza higiena funkcjonowania w sieci, kiedy opuszczamy pracę i nie musimy stosować się do polityki i standardów bezpieczeństwa. Oto wyniki 3 z 26 zadanych przeze mnie pytań w trakcie tego badania:

Źródło: Opracowanie własne

Ponad 60% osób odpowiedziało, że używa przeważnie jednego lub kilku podobnych haseł. Ponad 30% ma od wielu lat to samo hasło. Około 60% nie korzysta z uwierzytelnienia dwuskładnikowego w każdym serwisie. Taki poziom zabezpieczeń daje duże pole manewru hakerom i cyberprzestępcom. Warto dodać do tego fakt, że większość osób ma otwarte profile w mediach społecznościowych i umożliwia atakującemu przeprowadzenie działań OSINT-owych (białego wywiadu). Cyberprzestępcy posługują się ogólnodostępnymi informacjami na Twój temat, aby jak najmniejszym kosztem i wysiłkiem zdobyć loginy i hasła dostępu (imię zwierzaka, partnera, miasta, ulubionej drużyny piłkarskiej itd.).

Jeśli to się nie uda, będą podejmować kolejne próby włamania się na Twoje konta – od testowania kombinacji najbardziej popularnych haseł (123456; qwerty; 12345; zaq12wsx; 123qwe, etc.) po zastosowanie metody brute-force, czyli sprawdzanie wszystkich możliwych kombinacji przy użyciu dodatkowego programu.

W końcu mogą podejmować też próby pozyskania Twojego adresu i hasła, bazując na historycznych wyciekach baz danych. Aby sprawdzić, czy dane powiązane z konkretnym adresem e-mail wyciekły do sieci, wystarczy odwiedzić dedykowaną stronę (https://haveibeenpwned.com/; https://dehashed.com). Miej świadomość, że taka baza często trafia do sieci Darknet, gdzie dane można kupić lub wylicytować za pomocą kryptowalut. W dzisiejszych czasach jest możliwość korzystania z mikserów kryptowalut, które zapewniają bezpieczne „wypranie” pieniędzy i zgubienie śladu w serwisach blockchain. Jeśli od czasu wycieku nie zmieniłeś hasła, a przy tym korzystasz z tych samych haseł na różnych serwisach internetowych, to pamiętaj, że ta metoda jest wykorzystywana w cyberatakach socjotechnicznych i w kilka chwil możesz stracić kontrolę nad każdym z tych serwisów.

Teraz zrozumiesz dlaczego korporacyjne polityki i dobre praktyki rynkowe wymagają tego, aby hasło nie mogło się powtarzać z określoną ilością poprzednich haseł, nie mogło zawierać loginu użytkownika lub jego nazwiska, aby miało odpowiednią budowę. Ważną kwestią jest posiadanie unikalnych haseł na różnych serwisach, a już absolutnym minimum jest odseparowanie haseł do środowisk prywatnych od tych do środowisk zawodowych. Odradzam także zapisywanie haseł w przeglądarce, ponieważ o ile zapamiętywanie unikalnych haseł w przeglądarce jest zapewne lepszym rozwiązaniem niż używanie jednego hasła do wielu systemów, o tyle nie gwarantuje ono odpowiednio wysokiego poziomu bezpieczeństwa. Baza haseł z przeglądarki może zostać zaatakowana z poziomu różnych urządzeń, których używasz i które synchronizują się w chmurze. Zdarza się, że takie bazy nie są zaszyfrowane. Dostęp do haseł w bazie przeglądarki będzie miała każda osoba, która wejdzie do Twojego urządzenia (czy to korzystając z niezablokowanego pulpitu, znając kod do telefonu, czy instalując na nim backdoor do zdalnego połączenia z Twoim pulpitem). W tym celu najlepiej skorzystać z dedykowanych rozwiązań typu menedżer haseł, który szyfruje bazę w standardzie niemalże niemożliwym do rozprucia.

Osobiście w przeglądarce zapisuję jedynie hasła do usług, których przejęcie przez cyberprzestępcę nie wyrządzi mi szkody. Na przykład sporadycznie loguję się do usługi, w której nie ma możliwości dokonania żadnych zmian ani wykonania w moim imieniu zleceń. Jedyne ryzyko jest takie, że ktoś zobaczy, ile płacę na przykład za łącze internetowe. W każdym innym przypadku zaś stosuję indywidualne hasła zapisane w menedżerze haseł. W najważniejszych dla mnie systemach (takich jak np. Gmail) stosuję dodatkowo uwierzytelnianie dwuskładnikowe, z pomocą SMS lub klucza generującego kod bezpieczeństwa (rotujący co kilkadziesiąt sekund).

Odpowiedź na postawione pytanie – czy należy bać się socjotechniki i cyberataków? –brzmi: to zależy, czy traktujesz swoje bezpieczeństwo w sieci tak, jak w realnym świecie. Czy do kluczy do domu przypinasz adres, pod którym mieszkasz? Nie. To samo dotyczy bezpieczeństwa w Internecie. Przy czym nie zawsze dobrym rozwiązaniem jest zamknięcie profilu „tylko dla znajomych”, którym przedstawiasz wszystkie informacje na swój temat lub większość z nich. Miej świadomość, że hakerzy i cyberprzestępcy posługują się wieloma fałszywymi profilami – podszywają się pod przypadkowe osoby, pod prawdziwe firmy (nawet pod Twoją), istniejące organizacje non-profit czy rekruterów. Taki profil może być wykorzystany do śledzenia Twojej aktywności i Twoich wpisów w grupach dyskusyjnych. Może też angażować się w bezpośrednią komunikację – próbować dowiedzieć się, w jakich projektach bierzesz udział, dla jakich klientów, jakie są Twoje zarobki. Pamiętaj, jak informacje w Twojej organizacji są klasyfikowane oraz jakie zapisy kontraktowe dotyczące poufności zostały spisane z Twoim klientem. Warto także odwołać się do Code of Ethics sformalizowanych w dużych organizacjach. Każda próba przekupienia dla przekazania poufnych informacji powinna być zgłoszona odpowiedniej jednostce.

Podsumowując, jeśli ułatwisz cyberprzestępcom pracę już na etapie zbierania informacji na swój temat, nie powinieneś czuć się bezpiecznie. Ja stosuję zasadę ograniczonego zaufania – w Internecie prywatnie jestem nie do znalezienia (w mediach społecznościowych posługuję się pseudonimem, fikcyjną datą urodzenia), profile zawodowe z kolei mam ograniczone do listy kontaktów, nie przyjmuję osób, których nie kojarzę, a w grupach dyskusyjnych nigdy nie ujawniam szczegółów mojej pracy, tak samo jak nie dyskutuję na ten temat w windzie czy biurowej stołówce. Co więcej, kontakty, które wydają mi się wyjątkowo podejrzane, regularnie zgłaszam i blokuję – zboczenie zawodowe.

W części drugiej chciałbym zejść o poziom niżej i przedstawić Ci najskuteczniejszą metodę cyberataków z wykorzystaniem socjotechniki oraz pokazać, jak to przebiega krok po kroku.

Takeaways

- Jesteś tylko człowiekiem, a socjotechnika wykorzystuje Twoje słabe punkty.

- Twórz silne hasła, unikatowe dla każdego serwisu, zmieniaj je okresowo, a tych ważnych nie zapisuj w przeglądarkach.

- Kiedy padniesz ofiarą cyberataku, mając to samo hasło na różnych serwisach internetowych (prywatnych i służbowych), musisz:

- zmienić wszystkie hasła, o sprawdzić historię logowania,

- z poziomu konta wylogować wszystkie urządzenia, których nie rozpoznajesz,

- w ustawieniach konta upewnić się, jaki adres e-mail oraz numer telefonu jest ustawiony w celu odzyskania konta,

- zgłosić incydent bezpieczeństwa w miejscu pracy pod kątem monitorowania prób włamania się na Twoje konta służbowe.

- Zwróć uwagę na ustawienia prywatności portali społecznościowych – im mniej informacji na Twój temat jest dostępnych publicznie, tym jesteś trudniejszym celem dla cyberprzestępców.

- Przetwarzanie i transfer poufnych informacji i danych musi odbywać się za pośrednictwem autoryzowanych narzędzi oraz kanałów komunikacji.