Dans notre précédent billet de blogue, il était question de la nécessité, pour accroître la maturité des systèmes, d’éviter de considérer la sécurité uniquement comme une composante obligatoire de l’exploitation de l’entreprise, mais également comme un moteur clé de changement et de croissance.

Dans ce billet, nous proposerons de nouvelles perspectives de cybersécurité issues du rapport CGI Global 1000 et découlant de conversations en personne avec plus de 1 000 dirigeants des fonctions d’affaires et des TI. Nous présenterons des suggestions pour aider les dirigeants à réduire les coûts d’exploitation de la cybersécurité en vue d’investir dans la transformation numérique de l’entreprise et à former leurs propres professionnels en cybersécurité afin qu’ils se consacrent à des activités à forte valeur ajoutée.

Pour faire la transition d’un mode de gestion quotidienne réactive vers des processus avant-gardistes, les entreprises doivent d’abord répondre aux deux questions suivantes.

- En quoi la cybersécurité est-elle une fonction d’exploitation de l’entreprise?

- À quelles activités les ressources internes de cybersécurité apportent-elles davantage de valeur dans l’ensemble des dimensions d’exploitation, de transformation et de croissance?

Pour chaque million de dollars dépensé en cybersécurité, on évalue que 950 000 $ sont dépensés uniquement pour les activités d’exploitation. En raison de ce déséquilibre, de nombreuses entreprises travaillent constamment en mode urgence, se contentant de réagir aux alertes externes de bogues, de logiciels malveillants ou de piratage. Pour aider leur organisation à adopter une approche proactive, les dirigeants doivent d’abord trouver des façons pratiques de réduire les coûts de cybersécurité et d’accroître leurs capacités malgré la réduction des ressources spécialisées en cybersécurité.

Six domaines où il est possible de libérer des ressources spécialisées en cybersécurité

L’impartition des fonctions de cybersécurité de base à des partenaires de confiance aide les entreprises à réduire leurs coûts et à améliorer leur posture de sécurité, tout en libérant des ressources et des fonds pour des initiatives de transformation. Afin d’obtenir les résultats attendus, il est toutefois important de définir la meilleure façon d’externaliser ces capacités. Tout comme la plupart des organisations n’ont pas besoin d’administrateurs de base de données à l’interne, elles n’ont pas besoin de leurs propres experts en enquête de cybersécurité ou en technologies avancées (et ce serait tout un défi de maintenir de pareilles équipes!).

Voici six domaines clés où l’impartition de la cybersécurité peut être avantageuse.

-

Optimisation des actifs

Plutôt que de se procurer la plus récente technologie à la mode, les entreprises devraient mettre l’accent sur l’amélioration de leurs actifs de sécurité actuels. Un expert de confiance peut évaluer ce qui peut et ce qui doit être fait avec les actifs existants pour améliorer la posture de sécurité et fournir une expertise visant à optimiser la technologie.

-

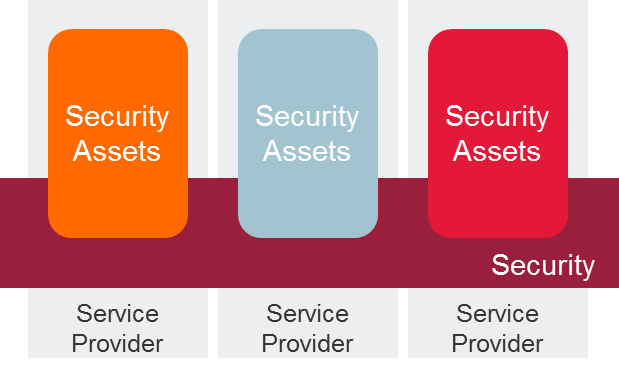

Vue d’ensemble

Souvent, les actifs de cybersécurité sont dispersés partout dans l’organisation et proviennent de multiples fournisseurs. Différentes équipes sont responsables des services aux utilisateurs, des réseaux d’entreprise ou réseaux privés virtuels, de la sécurité, etc. Par exemple, les pare-feu sont généralement achetés et gérés par les équipes réseau et ne sont donc pas sous la supervision directe des équipes de cybersécurité. Cette complexité génère de l’inefficacité et expose les organisations à de nouvelles menaces. Une vue d’ensemble permet de réduire les risques liés aux vecteurs de menaces provenant de différents actifs. Par exemple, la combinaison des actifs serveur, de la sécurité des terminaux et de la sécurité du périmètre peut renforcer la posture de sécurité contre les logiciels de rançon.

Souvent, les actifs de cybersécurité sont dispersés partout dans l’organisation et proviennent de multiples fournisseurs. Différentes équipes sont responsables des services aux utilisateurs, des réseaux d’entreprise ou réseaux privés virtuels, de la sécurité, etc. Par exemple, les pare-feu sont généralement achetés et gérés par les équipes réseau et ne sont donc pas sous la supervision directe des équipes de cybersécurité. Cette complexité génère de l’inefficacité et expose les organisations à de nouvelles menaces. Une vue d’ensemble permet de réduire les risques liés aux vecteurs de menaces provenant de différents actifs. Par exemple, la combinaison des actifs serveur, de la sécurité des terminaux et de la sécurité du périmètre peut renforcer la posture de sécurité contre les logiciels de rançon. -

Surveillance et analyse

Les ressources dédiées à la cybersécurité d’entreprise sont souvent prises par la gestion quotidienne des activités de surveillance et d’analyse de la sécurité. Pour effectuer ces tâches correctement, il faut dédier une équipe à la cybersécurité 24 heures sur 24 et 7 jours sur 7, ce qui n’est pas toujours possible. Cette fonction devrait être l’une des premières à être impartie à des experts externes.

-

Enquête

De façon générale, il est trop difficile pour les entreprises de mettre sur pied et de maintenir leurs propres équipes d’enquête. Ces experts sont rares, coûtent cher et s’attendent à effectuer des tâches stimulantes et passionnantes. (Consultez le billet de blogue de mon collègue Andrew Rogoyski, Une solution pragmatique pour contrer la pénurie de cybertalents : le cosourçage.) Les fournisseurs de services de sécurité en gestion déléguée disposent de vastes bassins de spécialistes de pointe et interagissent avec des consortiums de l’industrie pour offrir des services supérieurs tout en partageant les coûts.

-

Technologies de sécurité

Il existe tellement de technologies de sécurité sur le marché (pare-feu de prochaine génération, pare-feu d’applications Web, systèmes de détection/prévention des intrusions, logiciels de gestion des événements et de l’information de sécurité, etc.) qu’il est difficile d’exploiter, de maintenir et de maximiser ces processus sans détenir une expérience approfondie de chacun. Les entreprises les plus matures peuvent arriver à exécuter les opérations de sécurité quotidiennes, mais la plupart n’arrivent pas à optimiser leurs outils car elles n’ont pas les compétences pour le faire. Seules les organisations de sécurité d’envergure ont accès à suffisamment d’experts formés pour tirer le meilleur parti de ces outils. La bonne nouvelle, c’est que les fournisseurs tiers possèdent cette expérience et savent comment contrer les vecteurs de menaces à l’aide des systèmes existants.

-

Environnements patrimoniaux moins sécuritaires

Comme elles ont externalisé des parcs de serveurs de Windows 2003, les entreprises peuvent avoir recours à l’impartition pour leurs systèmes patrimoniaux qui présentent des lacunes de sécurité à un fournisseur expert en ce domaine. Une autre option consiste à moderniser la technologie grâce à un logiciel service qui offre des fonctionnalités de sécurité supérieures. Ces changements en matière d’impartition suivent la même voie que les TI traditionnelles il y a quelques années, comme discuté dans mon précédent billet de blogue. La sécurité ne fait pas exception. Les dirigeants en sécurité doivent demeurer à l’affût des tendances et libérer les fonctions d’exploitation de la cybersécurité afin de permettre une transformation numérique à l’échelle de l’entreprise. Cette nouvelle approche de l’impartition peut être atteinte de manière graduelle, avec des étapes prédéfinies, ou en une seule initiative d’impartition transformationnelle. Mon prochain billet de blogue traitera du rôle de la cybersécurité dans la réalisation de cette transformation.