Warum OT-Security eine neue Herausforderung für Unternehmen darstellt.

"TSMC musste die Produktion aufgrund von Malware herunterfahren", "Malware in Fabrik führte zu Explosion", "Boeing-Fabrik von WannaCry getroffen", "LockerGoga beeinträchtigt Norsk Hydro OT & IT weltweit“. Nur ein paar Schlagzeilen aus den letzten Jahren. Dass IT-Sicherheit wichtig ist, wird von jedem Experten bestätigt, aber die Absicherung von industriellen Kontrollsystemen (ICS) scheint vernachlässigt worden zu sein. Da Angriffe auf diese Operational Technology (OT)-Umgebungen immer häufiger vorkommen, ist es an der Zeit, dies nachzuholen. Doch wo soll man anfangen?

OT-Systemen begegnet man überall. Vom Aufzug in einem Bürogebäude bis hin zu den Systemen in Fabriken, Windmühlen und Kernkraftwerken. ICS werden u. a. eingesetzt für:

- Automatische Steuerung und Überwachung von physikalischen Prozessen

- Produktion, Transport und Verteilung von Trinkwasser

- Steuerung von Produktionsprozessen in Raffinerien, der chemischen, pharmazeutischen und Lebensmittelindustrie und Manufacturing Execution Systems (MES)

- Verkehrsinfrastruktur und Wassermanagement

- Gebäudemanagementsysteme und Zugangskontrolle

Verknüpfung von OT- und IT-Umgebungen

Solche OT-Systeme waren früher von den IT-Systemen getrennt und liefen auf spezifischer Hard- und Software. Eine Anpassung dieser Systeme war nur lokal und mit physischen Zugriffsrechten möglich. Dadurch war es für Unbefugte schwierig, die Kontrolle über diese Systeme zu erlangen. Dies hat sich in den letzten Jahren geändert. Immer mehr OT-Umgebungen werden mit IT-Umgebungen verknüpft, um das Management effizienter zu gestalten und damit Kosten zu senken. Doch jede Soft- und Hardware, auch industrielle Steuerungssysteme, haben Schwachstellen, die leichter ausgenutzt werden können, sobald sie digital zugänglich sind.

Risiken in OT-Umgebungen und die Unterschiede zur IT-Sicherheit

Ging es bei den ersten Angriffen hauptsächlich darum, sensible Daten zu stehlen oder die Produktion zu stoppen, gehören zu den aktuellen Risiken auch Fehlfunktionen von Anlagen, die die Sicherheit von Menschen ̶ sowohl innerhalb der Fabrik als auch beim Endverbraucher ̶ beeinträchtigen können. Es handelt sich also um sehr unterschiedliche Themen wie Qualität, Vertragsbruch, finanzielle Verluste durch die Desorganisation der Produktionskette, Reputationsrisiko oder Auswirkungen auf die menschliche Gesundheit, die bei weitem nicht nur große Unternehmen betreffen.

Vor diesem Hintergrund muss ein Unternehmen unbedingt sicherstellen, dass es gegen Cyberangriffe geschützt ist:

- Wie lange dauert es im Falle eines Angriffs, Dateien wiederherzustellen, die Produktion wieder aufzunehmen, Partner zu alarmieren?

- Habe ich einen Business-Continuity-Plan, um mit diesem Risiko umzugehen?

In einer OT-Umgebung kann man nicht einfach einen Port-Scan, einen Schwachstellen-Scan oder einen Penetrationstest durchführen, wie wir es in IT-Umgebungen gewohnt sind. Schließlich haben wir es in diesen Umgebungen oft mit hochgradig veralteter Software zu tun, und das erfordert einen spezialisierten Ansatz, der den Unternehmen die größten Risiken und die Möglichkeiten zu deren Abschwächung aufzeigen kann. Traditionelle Methoden, die in der IT verwendet werden, um Risiken zu entdecken, können die OT-Umgebung ernsthaft stören und sogar die Produktion stilllegen.

Unsere Erfahrung zeigt, dass die meisten OT-Umgebungen über das Internet mit Malware infiziert werden. Ein weiterer gängiger Weg ist über Wechselspeichergeräte wie USB-Sticks. Manchmal ist eine Infektion dieser Art von Systemen nicht einmal notwendig, da ein großer Teil der industriellen Steuerungssysteme über spezialisierte Suchmaschinen leicht zugänglich ist. Man kann an Webcams, Router, Internet-of-Things-Geräte denken, aber auch an Geräte wie die Steuerung von Windrädern und Wasseraufbereitungsanlagen. Darüber hinaus sind auch immer mehr Informationen über industrielle Kontrollsysteme (ICS) online verfügbar. Das macht es für Hacker viel einfacher, sich das richtige Wissen zum Hacken dieser Systeme anzueignen.

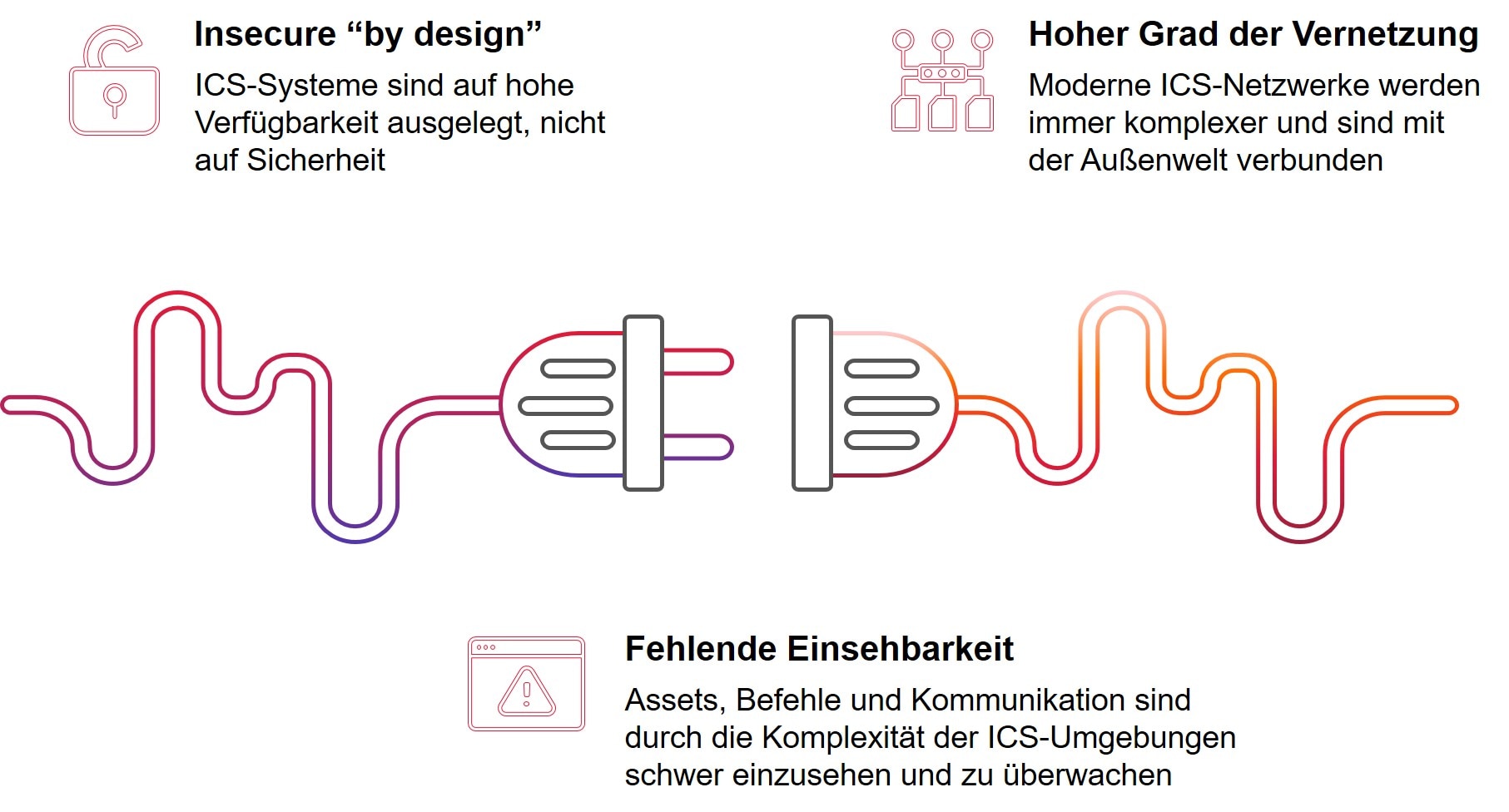

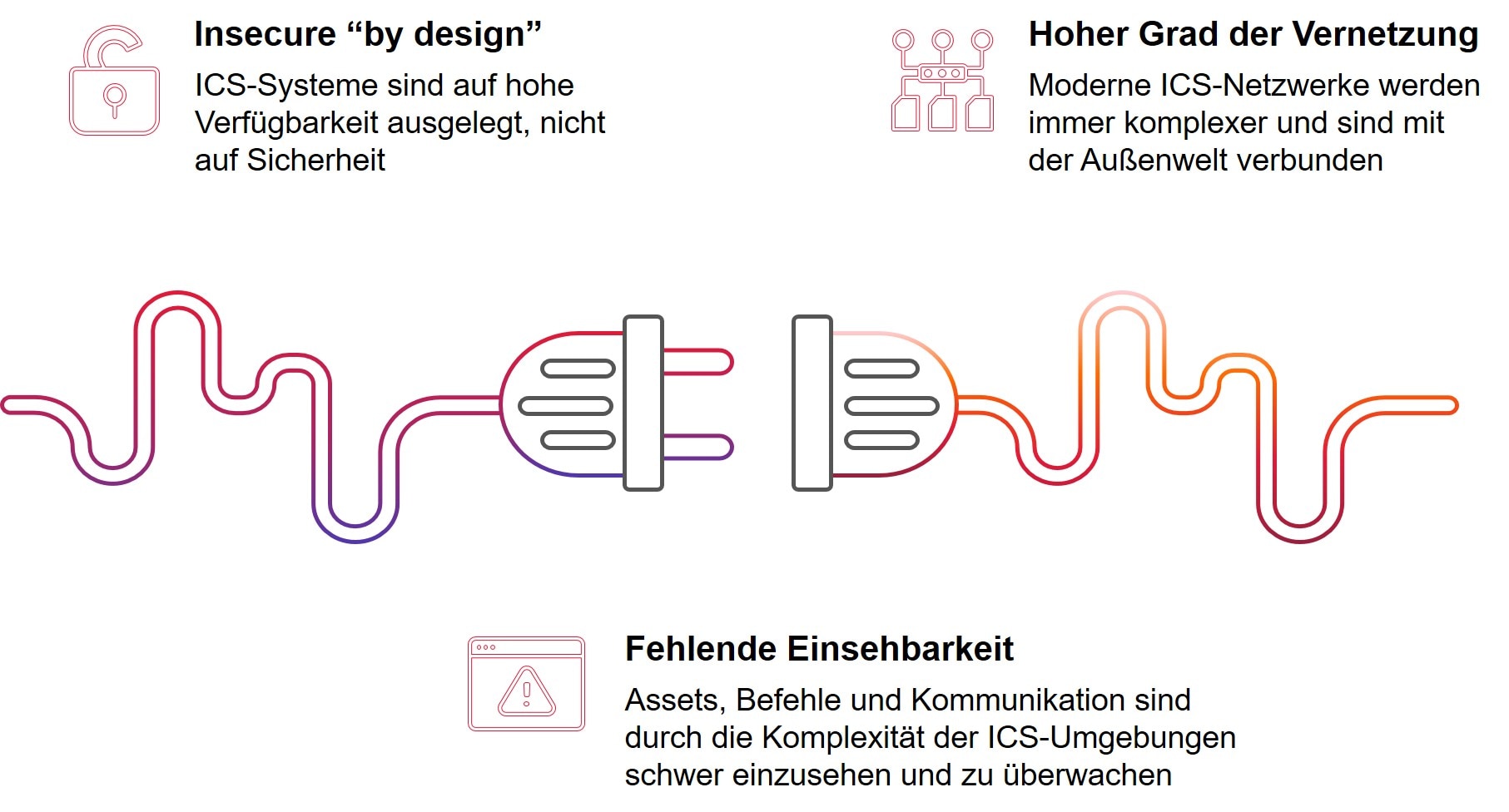

Abb.: Die Einfallstore für Hacker in OT-Umgebungen sind vielfältig: Durch einen hohen Vernetzungsgrad, fehlende Einsehbarkeit in komplexe ICS-Umgebungen und teilweise unsichere Systeme, die vorrangig auf hohe Verfügbarkeit und weniger auf Sicherheit ausgelegt sind, sind Hacker-Angriffe ein immer größer werdendes Risiko.

Trotz der Tatsache, dass OT-Sicherheit einen anderen Ansatz erfordert, gibt es auch viele Ähnlichkeiten bei der Absicherung dieser Arten von Umgebungen. Beispiele sind die Begrenzung des Netzwerkverkehrs und die Installation geeigneter Anti-Malware-Software (wo möglich). Darüber hinaus ist es wichtig, zu verstehen, wie sicher die Umgebung ist. Einblicke in die Risiken können durch gezielte Bewertungen bestimmter OT-Umgebungen gewonnen werden, wobei die Möglichkeiten und Einschränkungen berücksichtigt werden, die innerhalb einer OT-Umgebung gelten.

Indem wir Best Practices aus der IT-Sicherheit anwenden und die Unterschiede zwischen IT- und OT-Umgebungen berücksichtigen, können wir Risiken so weit wie möglich reduzieren und größere Vorfälle verhindern.

Der Umgang mit Cyber-Risiken im OT-Umfeld erfordert eine ganzheitliche Lösung

Unternehmen müssen einen ganzheitlichen End-to-End-Ansatz verfolgen, der Menschen, Prozesse und Technologie berücksichtigt, um sich angemessen gegen die wachsenden Cyberrisiken im OT-Umfeld zu schützen. Wir glauben, dass Cybersicherheit ein integraler Bestandteil der digitalen Transformationsstrategie und -Roadmap eines Unternehmens werden muss, und zwar sowohl für die Informationstechnologie (IT) als auch für die operationelle Technologie (OT), zu der auch ICS gehört. Um dies zu erreichen, ist ein mehrstufiger Ansatz erforderlich, bei dem Cybersecurity-Richtlinien, -Verfahren und -Kontrollen vorhanden sind, das Bewusstsein der Mitarbeiter für Cyber-Risiken gestärkt wird, interne Schulungsprogramme regelmäßig durchgeführt werden, um auf dem neuesten Stand der sich entwickelnden Bedrohungen zu bleiben und Zugang zu den besten Cybersecurity-Talenten und Informationen zu bekommen.

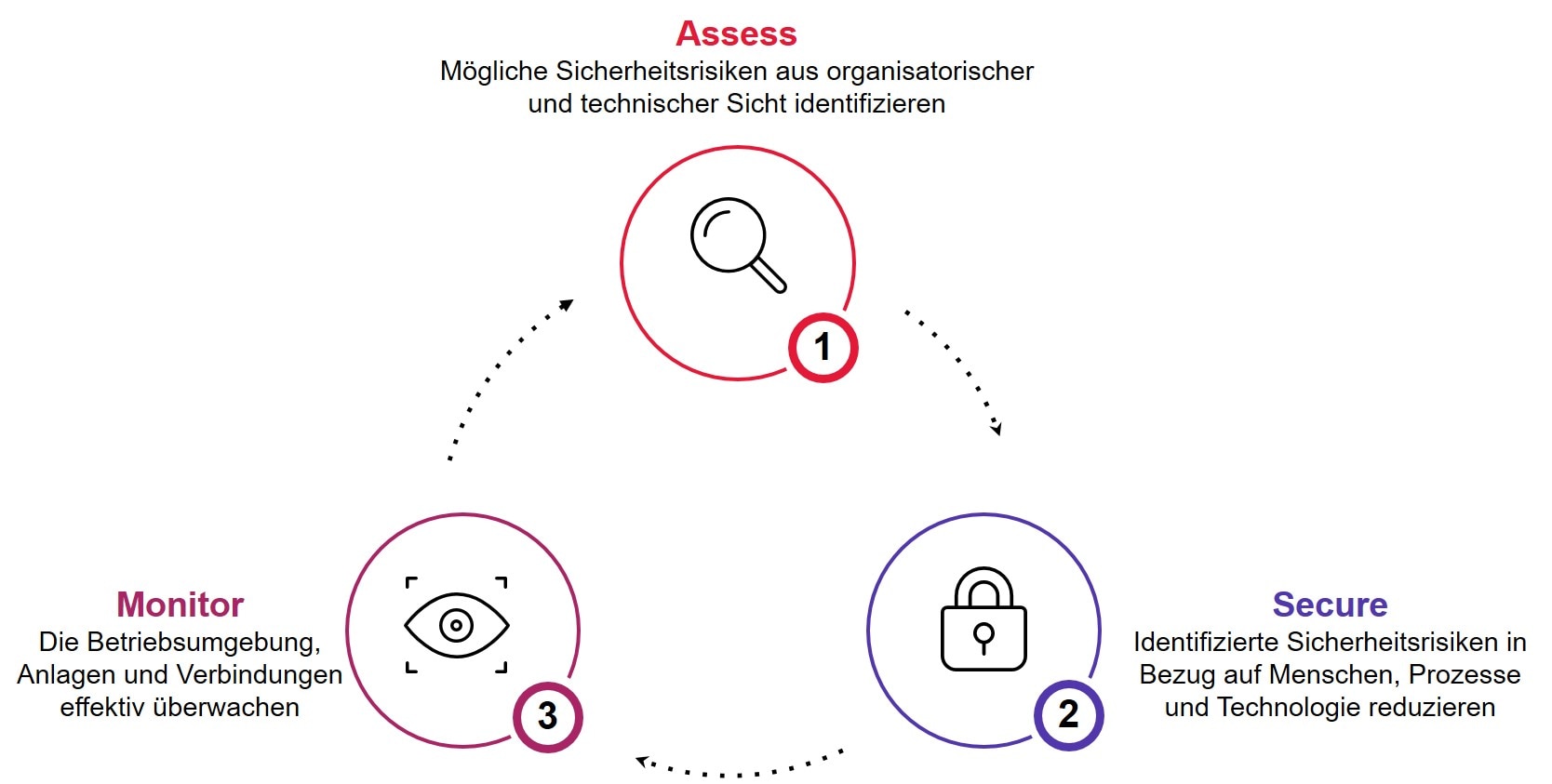

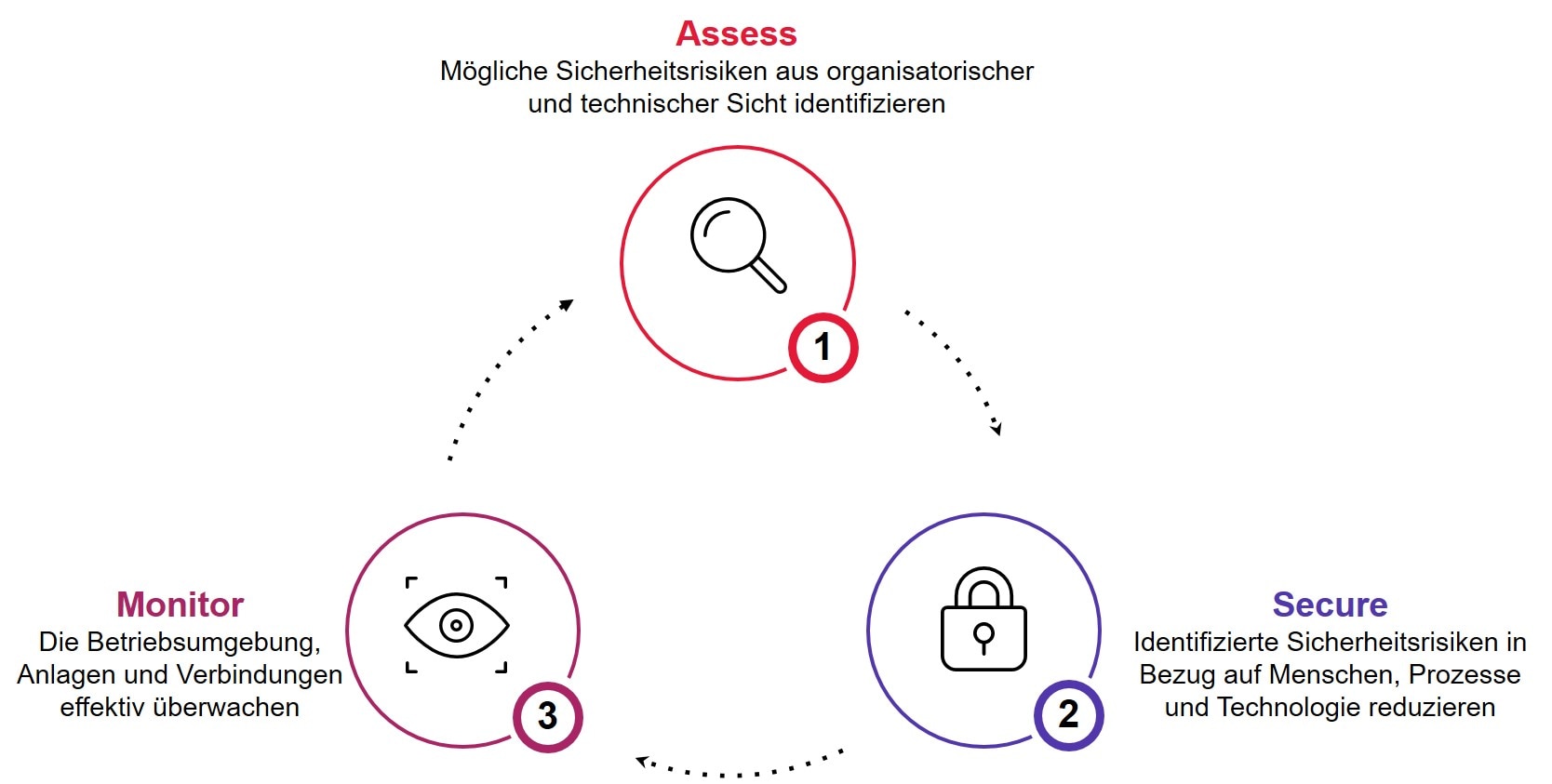

Abb. 2: Unser ganzheitliches, dreistufiges Cybersecurity-Framework zur Absicherung von OT-Umgebungen hilft Unternehmen dabei, mögliche Sicherheitsrisiken zu identifizieren, ihre wertvollsten Vermögenswerte zu schützen und die Geschäftskontinuität zu gewährleisten.

Assess

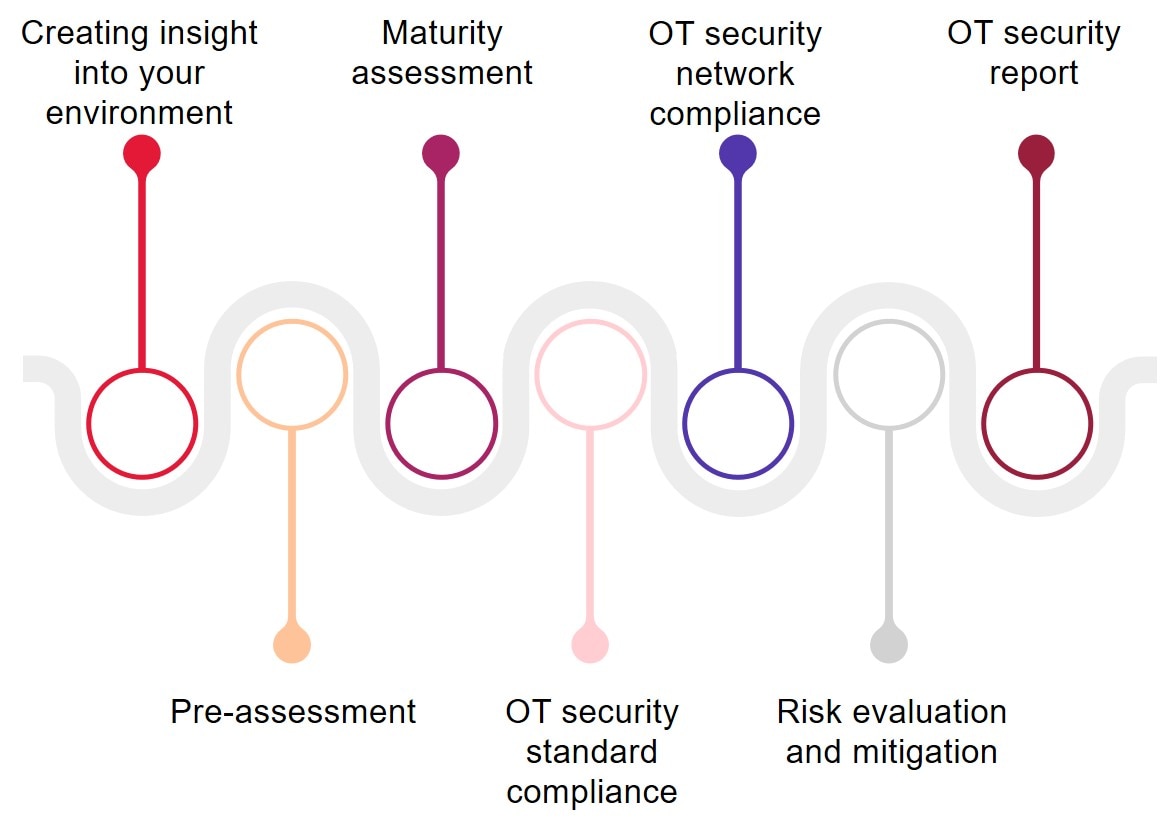

Der erste Schritt zur effektiven Absicherung Ihrer OT-Umgebung besteht darin, sie im Hinblick auf Compliance-Anforderungen, Bedrohungen, Schwachstellen und Kontrollmechanismen zu untersuchen und einen umfassenden Überblick über den Sicherheitsreifegrad der Organisation zu erhalten. Die Bewertung deckt ein breites Spektrum von Sicherheitsmaßnahmen und deren Umsetzung innerhalb der OT-Umgebung ab und umfasst die folgenden Elemente:

Abb. 3: Die sieben Schritte der Stufe „Assess“ identifizieren potenzielle Sicherheitsrisiken hinsichtlich organisatorischer und technischer Gesichtspunkte.

Secure

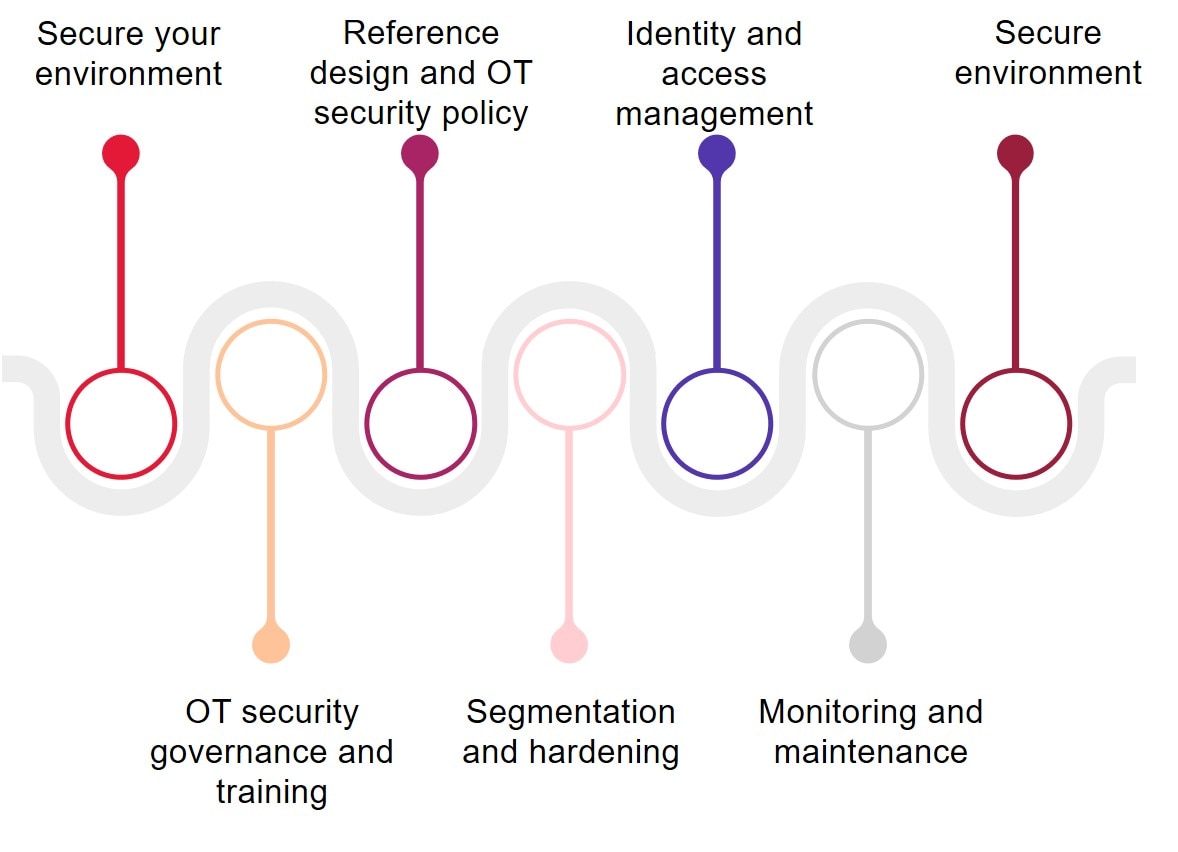

Basierend auf den in der OT-Bewertung identifizierten Risiken besteht der nächste Schritt darin, angemessene Sicherheitsmaßnahmen zum Schutz der industriellen Umgebung zu ergreifen. Um dies vollumfänglich zu tun, werden öffentlich verfügbare Sicherheitsstandards, Richtlinien und Frameworks wie IEC 62443, ISO 27001 und 27002, NIST Special Publication 800-82 und das NIST Framework for Improving Critical Infrastructure Cybersecurity angewendet. Diese Frameworks bieten Best Practices in Schlüsselbereichen wie Computersystemhärtung, Zonen, Conduits und Zugriffskontrolle.

Abb. 4: Die sieben Schritte der Stufe „Secure“ unterstützen bei der Reduktion der identifizierten Sicherheitsrisiken in Bezug auf Menschen, Prozesse und Technologie.

Monitor

Ständige Überwachung ermöglichen

Das Monitoring möglicher Bedrohungen erfordert eine kontinuierliche Überwachung von Systemen, Netzwerken, Geräten, Mitarbeitern und der Umgebung. Sowohl OT- als auch IT-Systeme müssen anhand von Parametern überwacht werden, die als "normales Netzwerkverhalten" angesehen werden. Wenn diese Parameter überschritten werden - auch nur geringfügig - müssen sie untersucht werden. OT-Monitoring-Lösungen identifizieren Anomalien, die vom normalen Verhalten abweichen und senden einen Alarm, damit Maßnahmen ergriffen werden können.

Redundanz schaffen

Anders als in einer IT-Umgebung ist es einfach nicht möglich, OT-Systeme für Wartung, Software-Updates oder Patches abzuschalten. Daher ist es notwendig, eine Lösung zu finden, die die Bedrohung eindämmt und in Schach hält, bis umfassendere Maßnahmen ergriffen werden können. Dies kann durch die Entwicklung von Redundanz erreicht werden, bei der jede kritische Komponente ein redundantes Gegenstück hat, das für Updates offline genommen werden kann, ohne den Produktionsprozess zu beeinträchtigen.

Widerstandsfähig sein

In einer sich ständig verändernden Risikolandschaft kommt es immer wieder zu Zwischenfällen. Wichtig ist, dass für jedes System ein geeigneter Wiederherstellungsprozess vorhanden ist, der die Kritikalität des Systems, die maximal akzeptable Wiederherstellungszeit und die Wiederherstellungsmethode berücksichtigt.

Ihr Partner für ganzheitliche OT-Security

CGI ist seit Jahren ein vertrauenswürdiger Partner für weltweit führende Unternehmen, darunter Unternehmen der Automobilindustrie, Bergbau- und Metallindustrie, Chemie, Hightech und Luft- und Raumfahrt. Unsere umfassenden und integrierten IT- und OT-Cybersecurity-Lösungen und -Services schützen digitale Unternehmen und sichern das digitale Kontinuum über die gesamte Wertschöpfungskette. In den letzten 15 Jahren hat CGI umfassende OT-spezifische Lösungen entwickelt, um Führungskräfte und Betriebsleiter in der Fertigung bei den Herausforderungen in der Absicherung des Produktionsprozesses vor Cyber-Bedrohungen zu unterstützen. Wir unterstützen Sie, wenn Sie Folgendes vorhaben:

- Eine umfassende Bewertung durchführen, um den aktuellen Zustand der Betriebsumgebung und der Organisation zu identifizieren und zu qualifizieren sowie eine Bewertung und Priorisierung vorzunehmen

- Ihre Cybersicherheitsstrategie für den OT-Bereich auf der Grundlage von Industriestandards und CGI-Best Practices validieren und verbessern möchten

- Ihre Sicherheitsdienste verbessern und betreiben, Ihre Netzwerke und Anlagen überwachen, Cyber-Bedrohungen erkennen

CGI verfügt über eine mehr als 45-jährige Erfahrung in der Entwicklung und Sicherung kritischer Geschäftssysteme in komplexen Umgebungen auf der ganzen Welt, einschließlich des Verteidigungs- und Geheimdienstsektors. Wir haben viel in den Aufbau unserer Referenzen investiert und arbeiten eng mit internationalen Sicherheitsverbänden und Standardisierungsgremien zusammen. Während Cyber-Bedrohungen global sind, wissen wir, dass die Anforderungen lokal variieren und die Herausforderungen für jede Organisation einzigartig sind. Durch unser Experten-Knowhow, tiefes technisches und organisatorisches Verständnis, Best Practices und Frameworks sorgen wir dafür, dass Sicherheit "in jedem Schritt eingebaut und nicht zum Schluss aufgeschraubt" wird. Aus diesem Grund wenden sich Unternehmen speziell an CGI, um Sicherheitsrisiken zu identifizieren, sichere Ergebnisse zu erzielen und weiterhin mit Vertrauen zu arbeiten.

Lesen Sie weiter im Whitepaper „Industry 4.0 and Cybersecurity: Industry 4.0 and cybersecurity: How to protect your business against cyber risks